Sun, 05 Mar 2023 05:16:25 +0000

ABSTRACT

本ガイドライン群は, Digital Identity サービスを実装する連邦機関に対する技術的要件を提供するものであり, それ以外の条件下での標準仕様の開発・利用に対する制約を意図したものではない. 本ガイドラインは, Digital Authentication に利用する Identity の Enrollment および Verification にフォーカスしている. その中心となるのは Identity Proofing と呼ばれるプロセスであり, このプロセスでは Applicant が確実に Applicant を識別できるであろう Credential Service Provider (CSP) に Evidence を提出し, その結果 CSP が有用な Identity Assurancee Level で識別結果を主張できるようになる. 本ドキュメントは3つの Identity Assurance Level 毎に技術要件を定義する. 本ドキュメントの発行をもって, 本ドキュメントは既存の NIST Special Publication 800-63A を置き換えるものとする.

Keywords

authentication; credential service provider; electronic authentication; digital authentication; electronic credentials; digital credentials; identity proofing; federation.

翻訳者

- Tatsuya Katsuhara

- Amazon Web Services Japan G.K.

ABSTRACT

本ガイドライン群は, Digital Identity サービスを実装する連邦機関に対する技術的要件を提供するものであり, それ以外の条件下での標準仕様の開発・利用に対する制約を意図したものではない. 本ガイドラインは, Digital Authentication に利用する Identity の Enrollment および Verification にフォーカスしている. その中心となるのは Identity Proofing と呼ばれるプロセスであり, このプロセスでは Applicant が確実に Applicant を識別できるであろう Credential Service Provider (CSP) に Evidence を提出し, その結果 CSP が有用な Identity Assurancee Level で識別結果を主張できるようになる. 本ドキュメントは3つの Identity Assurance Level 毎に技術要件を定義する. 本ドキュメントの発行をもって, 本ドキュメントは既存の NIST Special Publication 800-63A を置き換えるものとする.

Keywords

authentication; credential service provider; electronic authentication; digital authentication; electronic credentials; digital credentials; identity proofing; federation.

Note to Reviewers

The rapid proliferation of online services over the past few years has heightened the need for reliable, equitable, secure, and privacy-protective digital identity solutions.

Revision 4 of NIST Special Publication 800-63, Digital Identity Guidelines, intends to respond to the changing digital landscape that has emerged since the last major revision of this suite was published in 2017 — including the real-world implications of online risks. The guidelines present the process and technical requirements for meeting digital identity management assurance levels for identity proofing, authentication, and federation, including requirements for security and privacy as well as considerations for fostering equity and the usability of digital identity solutions and technology.

Taking into account feedback provided in response to our June 2020 Pre-Draft Call for Comments, as well as research conducted into real-world implementations of the guidelines, market innovation, and the current threat environment, this draft seeks to:

- Advance Equity: This draft seeks to expand upon the risk management content of previous revisions and specifically mandates that agencies account for impacts to individuals and communities in addition to impacts to the organization. It also elevates risks to mission delivery – including challenges to providing services to all people who are eligible for and entitled to them – within the risk management process and when implementing digital identity systems. Additionally, the guidance now mandates continuous evaluation of potential impacts across demographics, provides biometric performance requirements, and additional parameters for the responsible use of biometric-based technologies, such as those that utilize face recognition.

- Emphasize Optionality and Choice for Consumers: In the interest of promoting and investigating additional scalable, equitable, and convenient identify verification options, including those that do and do not leverage face recognition technologies, this draft expands the list of acceptable identity proofing alternatives to provide new mechanisms to securely deliver services to individuals with differing means, motivations, and backgrounds. The revision also emphasizes the need for digital identity services to support multiple authenticator options to address diverse consumer needs and secure account recovery.

- Deter Fraud and Advanced Threats: This draft enhances fraud prevention measures from the third revision by updating risk and threat models to account for new attacks, providing new options for phishing resistant authentication, and introducing requirements to prevent automated attacks against enrollment processes. It also opens the door to new technology such as mobile driver’s licenses and verifiable credentials.

- Address Implementation Lessons Learned: This draft addresses areas where implementation experience has indicated that additional clarity or detail was required to effectively operationalize the guidelines. This includes re-working the federation assurance levels, providing greater detail on Trusted Referees, clarifying guidelines on identity attribute validation sources, and improving address confirmation requirements.

NIST is specifically interested in comments on and recommendations for the following topics:

Identity Proofing and Enrollment

- NIST sees a need for inclusion of an unattended, fully remote Identity Assurance Level (IAL) 2 identity proofing workflow that provides security and convenience, but does not require face recognition. Accordingly, NIST seeks input on the following questions:

- What technologies or methods can be applied to develop a remote, unattended IAL2 identity proofing process that demonstrably mitigates the same risks as the current IAL2 process?

- Are these technologies supported by existing or emerging technical standards?

- Do these technologies have established metrics and testing methodologies to allow for assessment of performance and understanding of impacts across user populations (e.g., bias in artificial intelligence)?

- What methods exist for integrating digital evidence (e.g., Mobile Driver’s Licenses, Verifiable Credentials) into identity proofing at various identity assurance levels?

- What are the impacts, benefits, and risks of specifying a set of requirements for CSPs to establish and maintain fraud detection, response, and notification capabilities?

- Are there existing fraud checks (e.g., date of death) or fraud prevention techniques (e.g., device fingerprinting) that should be incorporated as baseline normative requirements? If so, at what assurance levels could these be applied?

- How might emerging methods such as fraud analytics and risk scoring be further researched, standardized, measured, and integrated into the guidance in the future?

- What accompanying privacy and equity considerations should be addressed alongside these methods?

- Are current testing programs for liveness detection and presentation attack detection sufficient for evaluating the performance of implementations and technologies?

- What impacts would the proposed biometric performance requirements for identity proofing have on real-world implementations of biometric technologies?

General

- Is there an element of this guidance that you think is missing or could be expanded?

- Is any language in the guidance confusing or hard to understand? Should we add definitions or additional context to any language?

- Does the guidance sufficiently address privacy?

- Does the guidance sufficiently address equity?

- What equity assessment methods, impact evaluation models, or metrics could we reference to better support organizations in preventing or detecting disparate impacts that could arise as a result of identity verification technologies or processes?

- What specific implementation guidance, reference architectures, metrics, or other supporting resources may enable more rapid adoption and implementation of this and future iterations of the Digital Identity Guidelines?

- What applied research and measurement efforts would provide the greatest impact on the identity market and advancement of these guidelines?

Reviewers are encouraged to comment and suggest changes to the text of all four draft volumes of of the NIST SP 800-63-4 suite. NIST requests that all comments be submitted by 11:59pm Eastern Time on March 24, 2023. Please submit your comments to dig-comments@nist.gov. NIST will review all comments and make them available at the NIST Identity and Access Management website. Commenters are encouraged to use the comment template provided on the NIST Computer Security Resource Center website.

Note to Reviewers

The rapid proliferation of online services over the past few years has heightened the need for reliable, equitable, secure, and privacy-protective digital identity solutions.

Revision 4 of NIST Special Publication 800-63, Digital Identity Guidelines, intends to respond to the changing digital landscape that has emerged since the last major revision of this suite was published in 2017 — including the real-world implications of online risks. The guidelines present the process and technical requirements for meeting digital identity management assurance levels for identity proofing, authentication, and federation, including requirements for security and privacy as well as considerations for fostering equity and the usability of digital identity solutions and technology.

Taking into account feedback provided in response to our June 2020 Pre-Draft Call for Comments, as well as research conducted into real-world implementations of the guidelines, market innovation, and the current threat environment, this draft seeks to:

- Advance Equity: This draft seeks to expand upon the risk management content of previous revisions and specifically mandates that agencies account for impacts to individuals and communities in addition to impacts to the organization. It also elevates risks to mission delivery – including challenges to providing services to all people who are eligible for and entitled to them – within the risk management process and when implementing digital identity systems. Additionally, the guidance now mandates continuous evaluation of potential impacts across demographics, provides biometric performance requirements, and additional parameters for the responsible use of biometric-based technologies, such as those that utilize face recognition.

- Emphasize Optionality and Choice for Consumers: In the interest of promoting and investigating additional scalable, equitable, and convenient identify verification options, including those that do and do not leverage face recognition technologies, this draft expands the list of acceptable identity proofing alternatives to provide new mechanisms to securely deliver services to individuals with differing means, motivations, and backgrounds. The revision also emphasizes the need for digital identity services to support multiple authenticator options to address diverse consumer needs and secure account recovery.

- Deter Fraud and Advanced Threats: This draft enhances fraud prevention measures from the third revision by updating risk and threat models to account for new attacks, providing new options for phishing resistant authentication, and introducing requirements to prevent automated attacks against enrollment processes. It also opens the door to new technology such as mobile driver’s licenses and verifiable credentials.

- Address Implementation Lessons Learned: This draft addresses areas where implementation experience has indicated that additional clarity or detail was required to effectively operationalize the guidelines. This includes re-working the federation assurance levels, providing greater detail on Trusted Referees, clarifying guidelines on identity attribute validation sources, and improving address confirmation requirements.

NIST is specifically interested in comments on and recommendations for the following topics:

Identity Proofing and Enrollment

- NIST sees a need for inclusion of an unattended, fully remote Identity Assurance Level (IAL) 2 identity proofing workflow that provides security and convenience, but does not require face recognition. Accordingly, NIST seeks input on the following questions:

- What technologies or methods can be applied to develop a remote, unattended IAL2 identity proofing process that demonstrably mitigates the same risks as the current IAL2 process?

- Are these technologies supported by existing or emerging technical standards?

- Do these technologies have established metrics and testing methodologies to allow for assessment of performance and understanding of impacts across user populations (e.g., bias in artificial intelligence)?

- What methods exist for integrating digital evidence (e.g., Mobile Driver’s Licenses, Verifiable Credentials) into identity proofing at various identity assurance levels?

- What are the impacts, benefits, and risks of specifying a set of requirements for CSPs to establish and maintain fraud detection, response, and notification capabilities?

- Are there existing fraud checks (e.g., date of death) or fraud prevention techniques (e.g., device fingerprinting) that should be incorporated as baseline normative requirements? If so, at what assurance levels could these be applied?

- How might emerging methods such as fraud analytics and risk scoring be further researched, standardized, measured, and integrated into the guidance in the future?

- What accompanying privacy and equity considerations should be addressed alongside these methods?

- Are current testing programs for liveness detection and presentation attack detection sufficient for evaluating the performance of implementations and technologies?

- What impacts would the proposed biometric performance requirements for identity proofing have on real-world implementations of biometric technologies?

General

- Is there an element of this guidance that you think is missing or could be expanded?

- Is any language in the guidance confusing or hard to understand? Should we add definitions or additional context to any language?

- Does the guidance sufficiently address privacy?

- Does the guidance sufficiently address equity?

- What equity assessment methods, impact evaluation models, or metrics could we reference to better support organizations in preventing or detecting disparate impacts that could arise as a result of identity verification technologies or processes?

- What specific implementation guidance, reference architectures, metrics, or other supporting resources may enable more rapid adoption and implementation of this and future iterations of the Digital Identity Guidelines?

- What applied research and measurement efforts would provide the greatest impact on the identity market and advancement of these guidelines?

Reviewers are encouraged to comment and suggest changes to the text of all four draft volumes of of the NIST SP 800-63-4 suite. NIST requests that all comments be submitted by 11:59pm Eastern Time on March 24, 2023. Please submit your comments to dig-comments@nist.gov. NIST will review all comments and make them available at the NIST Identity and Access Management website. Commenters are encouraged to use the comment template provided on the NIST Computer Security Resource Center website.

Purpose

This section is informative.

本書及び付随文書である [SP800-63]、[SP800-63B]、および [SP800-63C] は組織に対して Digital Identity サービスの実装のための技術的なガイドラインを提供する。

本書は、Identity サービスへの登録 (Enrolling) またはオンラインリソースへの Access の提供を目的として、各 Identity Assurance Level (IAL) で個人の Identity Proofing を行うためのするための要件を提供する。 これは、ネットワーク上または対面での、個人の Identity Proofing に適用される。 カスタマーサポートサービスやコールセンターに電話をかけてくる人の Identity Proofing は、本書の範囲外である。

Purpose

This section is informative.

This publication and its companion volumes, [SP800-63], [SP800-63B], and [SP800-63C], provide technical guidelines to organizations for the implementation of digital identity services.

This document provides requirements for the identity proofing of individuals at each Identity Assurance Level (IAL) for the purposes of enrolling them into an identity service or providing them access to online resources. It applies to the identity proofing of individuals over a network or in person. Verifying the identities of people calling into a customer support service or a call center is out of scope for this document.

Introduction

This section is informative.

オンラインサービスを提供する際の課題の1つは、一連の活動を特定の個人と関連付けることができるようにすることである。匿名またはpseudonymityが望ましい場合など、この必要がない場合もあるが、実存する Subject との関連付けを確実に確立することが重要な場合もある。例えば、行政サービスの利用や金融取引の実行などである。また、実存する Subject との関連付けが、規制(たとえば、金融業界の「Know Your Customer」要件)やハイリスクのアクション(たとえば、ダムからの放水量の変更)に対する説明責任を確立するために必要とされる状況も存在する。

このガイダンスは、Identity Proofing を、オンライン・サービスに Access する Subject と実存する人物との関係性を、ある程度の確実性または Assurance をもって確立するプロセスのことであると定義する。本書は、連邦機関、サードパーティのCredential Service Providers(CSP)、そしてIdentity Proofingサービスを提供する他の組織に対するガイダンスを提供する。

次のリストは、本書のどのセクションに normative な言語が含まれ、どのセクションにnon-normative、informativeな言語が含まれるかを示している。特定の要件を明確にするために必要な場合、normativeなセクションには多くの場合informativeな説明が含まれている。どの記述がnormativeで、どれがそうでないかを明確にするには、本書の「Requirements Notation and Conventions」のセクションを参照すること。

- 1 Purpose Informative

- 2 Introduction Informative

- 3 Definitions and Abbreviations Informative

- 4 Identity Assurance Level Requirements Normative

- 5 Identity Resolution, Validation, and Verification Normative

- 6 Subscriber Accounts Normative

- 7 Threats and Security Considerations Informative

- 8 Privacy Considerations Informative

- 9 Usability Considerations Informative

- 10 Equity Considerations Informative

Identity Proofingに期待される結果

Identity Proofingに期待される成果は:

- Identity Resolution: によりClaimed Identityが、CSPサーバーのユーザー母集団の文脈で単一で一意な個人であると判断し、

- Evidence Validation: により提出された全てのエビデンスが全て本物で、真正性があり、有効期限が切れていないことを確認し、

- Attribute Validation: により Core Attributesの正確性を確認し、

- Identity Verification: Claim されたアイデンティティと、Identity Evidence を提出した実存する人物とが結びついていることを検証し、

- Fraud Prevention: 便益、サービス、データあるいはアセットに対する欺瞞的な Access の試みを緩和することである。

Identity Assurance Levels

Subscriberのアイデンティティの Assurance は、次のIdentity Assurance Levels (IAL)のいずれかを用いて記述される。後続する各 IAL は、より高い Assurance を達成するために、より低い IAL の要件の上に構築される。

Identity Proofingなし (IAL0): Applicantと特定の実在するアイデンティティとをリンクする要件はない。Subjectの活動に伴って提供されるすべてのAttributeは、自己申告であるか、または自己申告として扱われる。自己申告のAttributeはIAL0ではValidateもVerifyもされない。

IAL1: Identity Proofing プロセスは、Claimed Identityが現実世界に存在することを裏付ける。Core Attributesは Identity Evidence から得たものや、Applicantから申告されたものである。すべての Core AttributesはAuthoritativeあるいは信用できる Source に対してValidateされ、Identity Proofingプロセス実施下にある個人と、Attributeとを結びつけるための方策を講じる。

IAL2: IAL2 は、より強力なタイプのエビデンスの収集と、エビデンスを Validate しアイデンティティを Verify するためのより厳密なプロセスを要求することにより、Identity Proofing プロセスにさらなる厳密さを追加する。

IAL3: IAL3 は、訓練を受けた CSP 担当者が、対面または Supervised Remote Identity Proofing Session を介して、 Identity Proofing Session 全体にわたってApplicantと直接やりとりするための要件を追加している。

Introduction

This section is informative.

One of the challenges of providing online services is being able to associate a set of activities with a single, specific individual. While there are situations where this is not necessary - such as when anonymity or pseudonymity is desirable - there are other situations where it is important to reliably establish an association with a real-life subject. Examples of this include accessing some government services or executing financial transactions. There are also situations where association with a real-life subject is required by regulations (e.g., the financial industry’s ‘Know Your Customer’ requirements) or to establish accountability for high-risk actions (e.g., changing the release rate of water from a dam).

This guidance defines identity proofing as the process of establishing, to some degree of certainty or assurance, a relationship between a subject accessing online services and a real-life person. This document provides guidance for Federal Agencies, third-party Credential Service Providers (CSP), and other organizations that provide identity proofing services.

The following list states which sections of this document contain normative language and which contain non-normative, informative language. Where needed to help clarify specific requirements, normative sections often include informative explanations. See the “Requirements Notation and Conventions” section of this document for clarification on which statements are normative and which are not.

- 1 Purpose Informative

- 2 Introduction Informative

- 3 Definitions and Abbreviations Informative

- 4 Identity Assurance Level Requirements Normative

- 5 Identity Resolution, Validation, and Verification Normative

- 6 Subscriber Accounts Normative

- 7 Threats and Security Considerations Informative

- 8 Privacy Considerations Informative

- 9 Usability Considerations Informative

- 10 Equity Considerations Informative

Expected Outcomes of Identity Proofing

The expected outcomes of identity proofing include:

- Identity resolution: determine that the claimed identity corresponds to a single, unique individual within the context of the population of users the CSP serves;

- Evidence validation: confirm that all supplied evidence is genuine, authentic, and unexpired;

- Attribute validation: confirm the accuracy of core attributes;

- Identity verification: verify that the claimed identity is associated with the real-life person supplying the identity evidence; and

- Fraud Prevention: mitigate attempts to gain fraudulent access to benefits, services, data, or assets.

Identity Assurance Levels

Assurance in a subscriber’s identity is described using one of the following Identity Assurance Levels (IAL). Each successive IAL builds on the requirements of lower IALs in order to achieve greater assurance.

No identity proofing (IAL0): There is no requirement to link the applicant to a specific, real-life identity. Any attributes provided in conjunction with the subject’s activities are self-asserted and are treated as self-asserted. Self-asserted attributes at IAL0 are neither validated nor verified.

IAL1: The identity proofing process supports the real-world existence of the claimed identity. Core attributes are obtained from identity evidence or asserted by the applicant. All core attributes are validated against authoritative or credible sources and steps are taken to link the attributes to the person undergoing the identity proofing process.

IAL2: IAL2 adds additional rigor to the identity proofing process by requiring the collection of stronger types of evidence and a more rigorous process for validating the evidence and verifying the identity.

IAL3: IAL3 adds the requirement for a trained CSP representative to interact directly with the applicant during the entire identity proofing session, either in person or via a supervised remote identity proofing session.

Definitions and Abbreviations

This section is informative

完全な定義と略語のセットは[SP800-63] を参照。

Definitions and Abbreviations

This section is informative

See [SP800-63] Appendix A for a complete set of definitions and abbreviations.

Identity Resolution, Validation, and Verification

This section is normative.

このセクションでは、Identity ProofingおよびEnrollmentプロセスの概要、ならびにApplicantがclaimするアイデンティティのResolution、Validation、Verificationをサポートするための要件について説明する。また、Identity Proofingプロセスの追加的な側面に関するガイドラインも提供する。 これらの要件は、Claimed Identityが実世界に存在し、Applicantがそのアイデンティティに関連付けられた個人であることを確かなものにすることを意図している。あわせて、Identity Proofingプロセスの要素というのは、Enrollされた多数のSubscriberに影響を与える CSP のアイデンティティサービスに対する攻撃が、保護されるデータの価値よりも大きな時間とコストを必要とすることを確かなものにするよう設計されている。

さらに、このガイドラインは、Resolution、Validation、およびVerificationを完了できる複数の方法、ならびにIdentity Proofingプロセスをサポートする可能性のある複数のタイプのIdentity Evidenceを規定している。実用的な範囲で、CSP および組織は、手段、能力、および技術への Access の面で異なる人々に対して Access を促進するために、Identity Proofingサービスおよびプロセスを実装するときにオプションを有効にするべきである(SHOULD)。少なくとも、これには、複数種類のIdentity Evidenceおよび組み合わせを許容し、複数のデータ Validation Source のサポート、アイデンティティValidationの複数の方法の有効化(例:trusted refereesの活用)、エンゲージメント用の複数のチャネル(例:対面、Remote)、およびApplicantのための支援メカニズムの提供(例:Applicant References) を含めるべきである(SHOULD)。

Identity Proofing and Enrollment

本書では、Applicant が Identity Proofing と Enrollment プロセスを受ける一般的なパターンについて説明する。そのプロセスでは Applicant の Identity Evidence および Attribute が収集され、特定の集団またはコンテキストにおいて単一のアイデンティティに一意に Resolve され、Validate および Verify される。どのように最も適切な IAL を選択するかの詳細については、[SP800-63] を参照。CSP はこれらの Attribute を Authenticator にバインドすることができる([SP800-63B]で記述されている)。

Identity Proofingの目的は、Applicantが、自身でclaimした人と同じであることを特定のレベルの確実性で確かにしていくことである。Identity Proofingは、給付金への適合性または資格を決定するために行われるのではない。Identity Proofingプロセスには、Identity Proofingを達成するために必要最低限のAttributeの提示およびValidationが含まれる。 最低限で目的に足りるAttributeのセットには様々異なるものがあるが、CSP はApplicantのプライバシーとUsability、および Digital Identity の将来の使用で必要になる可能性のあるAttributeを考慮してこのセットを選択する。たとえば、そのようなAttributeは、必要最低限である限りにおいて、以下を含むことができる。

- フルネーム

- 生年月日

- 自宅住所

本書は、CSPがIdentity Proofingを超えた別の目的に利用される追加の情報の収集についての要件も規定している。

\clearpage

Process Flow

This section is informative.

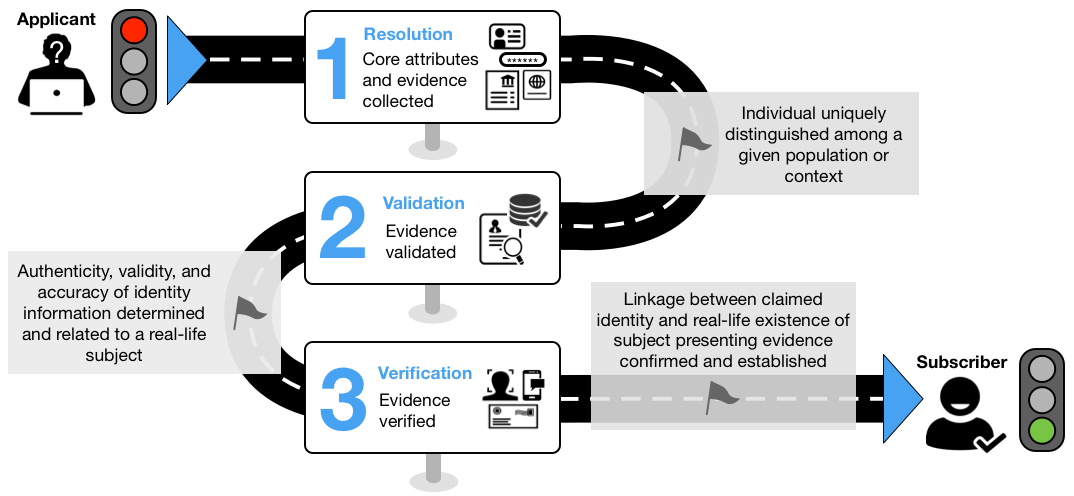

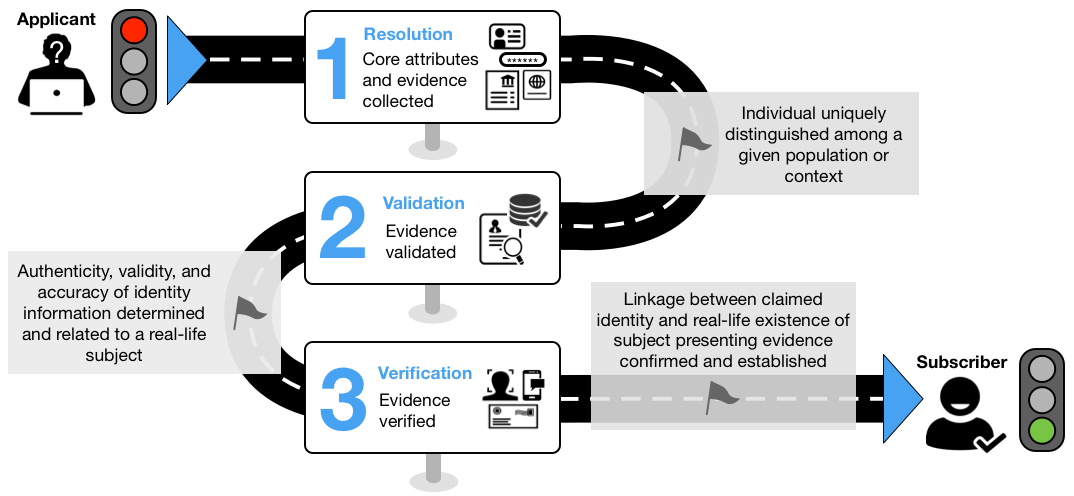

図 1 は、Identity Proofingとエンロールメントの基本的な流れを示している。

以下は、IAL2 のRemote Identity Proofingプロセスにおいて CSP およびApplicantがどのようにやりとりするかについて例を示している。

- Resolution

- CSP はApplicantから、名前、住所、生年月日、電子メール、電話番号などのAttributeを収集する。

- CSP、運転免許証やパスポートなど、1つまたは複数のIdentity Evidenceも収集する。

- Validation

- CSP は、ステップ 1a で取得した Attributeを、Authoritative Source または信頼できる Source と照合することで、Validateする。

- CSPは、提示されたエビデンスの Authenticity (真正性)、正確性、および最新性を Validate する。

- Verification

- CSP は、Applicantに自分自身の写真を撮影するよう依頼し、生存性のチェックを行う。

- CSPは、免許証とパスポートの写真と、前のステップで撮影したApplicant当人の写真とを比較し、一致すると判断する。

- Validateされた電話番号にEnrollmentコードを送信し、ApplicantがEnrollmentコードをCSPに提供し、CSPは両者が一致することを確認し、ApplicantがValidateされた電話番号を所有し管理していることをVerifyする。

- ApplicantのIdentity Proofingが完了し、Subscriber AccountにEnrollすることができる。

Identity Resolution

Identity Resolutionのゴールは、最小限のAttributeセットを使用し、特定の集団またはコンテキスト内で個人を一意に区別することである。Identity ResolutionはIdentity Proofingプロセス全体において出発点であり、潜在的な不正を初期に検出するためのものだが、決してIdentity ProofingのTransactionが成功裏に完了したことを意味するものではない。

Identity Validation and Identity Evidence Collection

Identity Validationのゴールは、Applicantから最も適切なIdentity EvidenceおよびAttribute情報を収集し、それが真正で、正確で、最新かつ期限切れでないことを判断することである。Identity Validationは 3 つのプロセス・ステップで構成される。1) 適切なIdentity Evidenceを収集する、2) Evidenceが真正なものであることを確認する、3) Identity Evidenceに含まれる主要なデータが妥当で、最新で、実存するSubjectに関連していることを確認する。

Identity Evidenceの収集はIdentity Validationプロセスをサポートするものであり、2つのステップで構成されている: 1) Identity Proofingの対象となるApplicantによる CSP へのIdentity Evidenceの提示、および 2) 提示されたEvidenceが許容可能であるかどうかについてのCSPの判断。Evidenceは、物理的な文書または文書の写し、スキャンした文書、写真、あるいはデジタルレコードとして提示することができる。許容可能な物理的(文書的)なIdentity Evidenceの性質は セクション 4.3.1に、許容可能なデジタルEvidenceの性質は セクション 4.3.2 にて示す。

CSPは、Identity Proofingを目的として提示されたIdentity Evidenceを許容できるかどうか、本セクションのEvidenceの性質に基づいて決定するものとする (SHALL)。

本セクションで示す性質は、CSP がIdentity ProofingプロセスのためのIdentity Evidenceとして許容可能なものを決定する際の指針となることを意図しており、Evidence強度を示すものではない。CSP が特定の種類のEvidenceを許容できると判断すると、セクション 4.3.3で示されているように、その強度について判断していく必要がある。

許容可能な Physical Evidence の性質

許容可能な物理的Evidenceは、以下のすべての性質を含むものとする(SHALL)。

- 提示された文書に、Applicantの印刷された氏名が含まれている。(ApplicantがClaimする氏名と異なるものが印刷されているケースを取り扱う際の指針は、セクション 10.1「Equity and Resolution」参照)。

- 提示された文書に、少なくとも1つの印刷されたリファレンス番号が含まれている。

- 提示された文書に、文書の発行者の名称が印刷されている。

- 文書の発行者が、文書の発行に先立って、ApplicantのIdentity Proofingを実施している。

- 文書が、意図された人物に届けられたものであるという、合理的な保証がある。

許容可能なデジタルEvidenceの性質

許容可能なデジタルEvidenceは、以下のすべての性質を含むものとする(SHALL)。

- 提示されたデジタルEvidenceに、デジタル情報やアカウントのSubjectとしてのApplicantの氏名が含まれている。(ApplicantがClaimするIdentityと異なる名前がデジタルEvidence上に記載されているケースを取り扱う際の指針は、セクション 10.1「Equity and Resolution」参照)。

- 提示されたデジタルEvidenceに、少なくとも1つの参照番号(例:アカウント番号)が含まれている、あるいはApplicantとデジタル情報とをバインドするのに十分なAttributeが含まれている。

- 提示されたデジタルEvidenceに、デジタル情報の発行者の名称が含まれている。

- デジタルEvidenceの発行者が、デジタルEvidenceの発行に先立って、ApplicantのIdentity Proofingを実施している。

- デジタルEvidenceが、意図された人物に届けられた、あるいは Access 可能とされたものであるという、合理的な Assurance がある。

- 許容可能であるならば、評価中のIALに見合ったAALあるいはFALでのAuthenticationを通じて、提示されたデジタルEvidenceがVerify可能である。

Evidence の強度要件

このセクションでは、各強度におけるIdentity Evidenceの要件を定義する。Identity Evidence強度は、3つの側面によって決まる。すなわち、1) 発行の厳密さ、2) Attributeの正確性と Integrity (完全性) を含む、Validationにおける信頼性を提供する能力、 3) Evidenceを提示するApplicantのVerificationにおける信頼性を提供する能力、である。すべてのレベルの強度のエビデンスは、最新かつ期限が切れていないものでなければならない。

Fair Evidence 要件

Identity EvidenceがFAIRであるには、以下の すべて の要件を満たすものとする(SHALL):

- Evidenceの発行元は、Identity Proofingプロセスを通じて、ClaimされたIdentityを確認した。

- Evidenceの発行プロセスが、Evidenceを関係する人物に送り届ける結果となる、と合理的に仮定することができる。

- Evidenceは、少なくとも 1 つの参照番号、顔写真、または関連する人物を一意に識別するのに十分なAttributeを含んでいる。

- Evidenceの有効期限が切れていないか過去6ヶ月以内に期限が切れた、あるいは有効期限の記載がない場合は過去6ヶ月以内に発行されていること。

Strong Evidence 要件

Identity EvidenceがSTRONGであるには、以下の すべて の要件を満たすものとする(SHALL):

- Evidenceの発行元は、その人物の実在のIdentityを把握しているという合理的な確信を形成することができるよう設計された文書化された手続きによって、ClaimされたIdentityを確認している。このような手続きは、規制や公的な説明責任を有する機関による継続的な監視の対象となる。たとえば、2001年に米国愛国者法に対応して制定されたCustomer Identification Programガイドラインや、 2003 年公正取引法(FACT法)第 114 条に基づく [RedFlagsRule] がそれにあたる。

- Evidenceの発行プロセスで、Evidenceを関係する人物に送り届ける結果となる可能性が高い。

- Evidenceは、参照番号または関連する人物を一意に識別するその他のAttributeを含む。

- Evidenceが、関係する人物の顔写真または、他のBiometricな特徴を含んでいる。

- Evidenceが、コピー又は再作成を困難にする物理的なセキュリティ機能を含んでいる。

- Evidenceに有効期限があり、有効期限内である。

Superior Evidence 要件

Identity EvidenceがSUPERIORであるには、以下の すべて の要件を満たすものとする(SHALL):

合理的な確信を形成することができるよう設計された文書化された手続きによって

- Evidenceの発行元は、その人物の実在のIdentityを把握しているという高い信頼性を持つことができるように設計された文書化された手続きに従って、ClaimされたIdentityを確認している。このような手続きは、規制や公的な説明責任を有する機関による継続的な監視の対象となる。

- 発行元は、Applicantを視覚的に識別し、その人物が存在することを確認するために更にチェックを行う。

- Evidenceの発行プロセスは、Evidenceが関係する人物の手元に送り届けられたことを確実にする。

- Evidenceは、関連する人物を一意に識別する 1 つの参照番号を含む。

- Evidenceが、関係する人物の顔写真または他のBiometricな特徴を含んでいる。

- Evidenceが、暗号的に署名されたデジタル情報を含む。

- Evidenceが、コピーまたは複製を困難にする物理的なセキュリティ機能を含む。

- Evidenceに有効期限があり、有効期限内である。

Identity Evidence と Attribute Validation

CSPは、Evidenceの収集要件を満たすために収集されたすべてのIdentity Evidenceと、CSP Identity Serviceによって要求されるすべての Core Attributes情報をValidateするものとする(SHALL)。

Evidence Validation

CSPは、提示されたエビデンスの Authenticity (真正性)、正確性、および最新性を次の手段によってValidateするものとする(SHALL):

- Evidenceが正しい形式であり、Identity Evidenceの種別に応じて求められる情報が全てそろっていることを確認する。

- Evidenceが偽造されていないこと、および改ざんされていないことを確認する。

- セキュリティ機能を確認する。

CSP は、Evidenceの有効期限を過ぎていない、あるいは有効期限の記載がない場合は過去6ヶ月以内に発行されていることを確認することで、Evidenceが最新であることを検証するものとする(SHALL)。

暗号的に保護されているIdentity EvidenceまたはAttribute情報の Authenticity (真正性) と正確性は、EvidenceやAttributeデータオブジェクトに対するDigital SignatureのVerificationによりValidateすることができる。CSPはデジタル署名されたEvidenceやAttributeデータオブジェクトをVerifyするために、Evidenceの発行 Authority のPublic Keyを用いるものとする(SHALL)。

Attribute Validation

すべてのCore Attributesは、Identity Evidenceから取得したか、Applicantによる自己申告かによらず、Validateされなければならない。本サブセクションでは、Evidenceと収集したAttributeをValidateするための、許容可能な方法についてガイダンスを提供する。

Evidence and Attribute Validation Methods

提示されたEvidenceをValidateする許容可能な方法は、次を含む:

- 対面でのIdentity Proofingでは、訓練を受けた担当者による目視および触覚検査

- Remote でのIdentity Proofingでは、訓練を受けた担当者による目視検査。

- 適切な技術を使用した、自動化された文書のValidationプロセス。

- Evidenceに含まれるAttributeの、Authoritativeまたは信頼できる Source によるValidation。

- Evidenceの発行AuthorityのPublic Keyを使用した、デジタルエビデンスまたはAttributeデータオブジェクトを保護するDigital SignatureのVerification。

Validation Sources

セクション 4.3.4.1 に従ってValidateされたIdentity Evidenceに含まれる Core Attributesは、Validate済みと見なすことができ、この場合、さらなるValidationは必要ない。

Authoritative Sourceとは、次の性質のうち1つ以上によって、Identity Attribute情報の正確性を提供あるいはValidateできるエンティティである。Authoritative sourceは:

- Identity Attributeのオリジナル Source である、または

- Identity Attribute情報を含む Identity Evidenceの発行者であり、発行者は、例えば[PatriotAct]の下で確立されたCustomer Identification Program ガイドラインのような規制や公的な説明責任を有する機関による継続的な監視の対象となるような、文書化した Identity Proofingプロセスを通じて、Claimした Identityを確認した場合、または

- 個人との直接の対話(対面またはRemote )を通じてClaimされたIdentityを確認できるIdentity Proofingプロセスを通じて、Attribute情報を収集してValidateしたもの、または

- Identity Evidenceのピースの発行元まで追跡できるようなエビデンスとAttribute情報への Access を有する。

信頼できる Source とは、次の性質のうち 1 つ以上によって Identity EvidenceおよびAttribute情報の正確性を提供またはValidateできるエンティティである。信頼できる Source は:

- Identity Proofingプロセスを通じてValidateされたAttribute情報への Access を有する、または

- Authoritative Sourceまで追跡できるAttribute情報への Access を有する、または

- 正確性、一貫性、および最新性を目的としてデータ相関をチェックされる、複数の Source から取得されたIdentity Attribute情報を保持している。

Identity Verification

Identity Verificationのゴールは、ClaimされたIdentityと、Identity Proofingプロセスにエンゲージされた実存するApplicantとの間の関連性を確立し、確認することである。

Identity Verification Methods

CSP は、セクション 5 で提示される IAL Identity Verification要件に応じて、次の方法のうち 1 つ以上によって、ClaimされたIdentityと、Identity ProofingプロセスにエンゲージされたApplicantとの関連性をVerifyしなければならない。

- セクション 5.1.6で指定されている Enrollment code verification。

- 対面での物理的比較。CSP 運営者とApplicantは、Identity Proofingイベントのために直接対話する。CSP 運営者は、Identity Evidenceに提示された顔写真と、Identity ProofingイベントにエンゲージされたApplicantの顔との物理的な比較を実行する。

- Remote (有人および無人)物理的顔画像比較。CSP 運営者は、Identity Evidence上に存在する顔写真と、Identity ProofingイベントにエンゲージしたApplicantの顔画像との物理的な比較を実行する。CSP 運営者は、Identity Proofingイベントの一部または全部においてApplicantと直接対話(有人)するか、キャプチャしたビデオまたは写真に加えEvidenceのアップロードされたコピーを使用して後で比較(無人)を行うことができる。比較をあとで実施する場合、キャプチャされたビデオまたは写真がIdentity ProofingイベントにエンゲージしているApplicant当人を撮影したものであることを確認するための手順が取られる。

- 自動化されたBiometric比較。Biometricシステム比較は、対面またはRemote のIdentity Proofingイベントにおいて実施できる。Identity Evidenceに含まれる顔写真、または他のBiometric特性は、自動化されたBiometric比較システムによって、Identity Proofingイベント中にApplicantが提出したApplicant当人の顔画像写真、または他のBiometricの当人サンプルと比較される。自動化されたBiometric比較システムは、比較のために数学的アルゴリズムを使用する。

- デジタルアカウントのコントロール。個人は、AuthenticationまたはFederation Protocolの使用を通じて、デジタルアカウント (例:オンライン銀行口座)または署名済みデジタル Assertion(例:Verifiable Credentials)のコントロールを実証することができる。これは、対面でCredentialをデバイスまたはリーダーに提示することでも実施できるかもしれないが、Remote のIdentity Proofing Session 中に実施されることのほうが多いだろう。

Identity Resolution, Validation, and Verification

This section is normative.

This section provides and overview of the identity proofing and enrollment process as well as requirements to support the resolution, validation, and verification of the identity claimed by an applicant. It also provides guidelines on additional aspects of the identity proofing process. These requirements are intended to ensure that the claimed identity exists in the real world and that the applicant is the individual associated with that identity. Collectively, the elements of the identity proofing process are designed to ensure that attacks against a CSP’s identity service that affect a large number of enrolled subscribers require greater time and cost than the value of the data being protected.

Additionally, these guidelines provide for multiple methods by which resolution, validation, and verification can be completed as well as multiple types of identity evidence that may support the identity proofing process. To the extent practical, CSPs and organizations SHOULD enable optionality when implementing their identity proofing services and processes to promote access for those with different means, capabilities, and technology access. At a minimum, this SHOULD include accepting multiple types and combinations of identity evidence, supporting multiple data validation sources, enabling multiple methods for verifying identity (e.g., use of trusted referees), multiple channels for engagement (e.g., in-person, remote), and offering assistance mechanisms for applicants (e.g., applicant references).

Identity Proofing and Enrollment

This document describes the common pattern in which an applicant undergoes an identity proofing and enrollment process whereby their identity evidence and attributes are collected, uniquely resolved to a single identity within a given population or context, then validated and verified. See [SP800-63] for details on how to choose the most appropriate IAL. A CSP can then bind these attributes to an authenticator (described in [SP800-63B]).

The objective of identity proofing is to ensure, to a stated level of certainty, the applicant is who they claim to be. Identity proofing is not conducted to determine suitability or entitlement to benefits. The identity proofing process involves the presentation and validation of the minimum attributes necessary to accomplish identity proofing. There can be many different sets of attributes that suffice as the minimum, so CSPs choose this set by considering applicants’ privacy and the usability, as well as the likely attributes needed in future uses of the digital identity. For example, such attributes, to the extent they are the minimum necessary, could include:

- Full name

- Date of birth

- Home address

This document also provides requirements for CSPs collecting additional information used for purposes other than identity proofing.

\clearpage

Process Flow

This section is informative.

Figure 1 outlines the basic flow for identity proofing and enrollment.

Figure 1. Identity Proofing Process

The following provides an example of how a CSP and an applicant might interact during a remote identity proofing process at IAL2:

- Resolution

- The CSP collects attributes from the applicant, such as name, address, date of birth, email, and phone number.

- The CSP also collects one or more pieces of identity evidence, such as a driver’s license or a passport.

- Validation

- The CSP validates the attributes obtained in steps 1a by checking them against authoritative or credible sources.

- The CSP validates the authenticity, accuracy, and currency of the presented evidence.

- Verification

- The CSP asks the applicant to take a photo of themself, with liveness checks.

- The CSP compares the pictures on the license and the passport to the photo of the live applicant’s photo from the previous step and determines they match.

- The CSP sends an enrollment code to the validated phone number of the applicant, the applicant provides the enrollment code to the CSP, and the CSP confirms they match, verifying they the applicant is in possession and control of the validated phone number.

- The applicant has been successfully identity proofed and can be enrolled into a subscriber account.

Identity Resolution

The goal of identity resolution is to use the smallest set of attributes to uniquely distinguish an individual within a given population or context. While identity resolution is the starting point in the overall identity proofing process, to include the initial detection of potential fraud, it in no way represents a complete and successful identity proofing transaction.

Identity Validation and Identity Evidence Collection

The goal of identity validation is to collect the most appropriate identity evidence and attribute information from the applicant and determine it is authentic, accurate, current, and unexpired. Identity validation is made up of three process steps: 1) collecting the appropriate identity evidence; 2) confirming the evidence is authentic; and, 3) confirming key data contained on the identity evidence is valid, current, and related to a real-life subject.

Identity evidence collection supports the identity validation process and consists of two steps: 1) presentation of identity evidence by the identity proofing applicant to the CSP and 2) determination by the CSP that the presented evidence is acceptable. Evidence can be presented as a physical document or a copy, photograph, or scan of a document, or as a digital record. The characteristics for acceptable physical (documentary) identity evidence are presented in Sec. 4.3.1 and the characteristics for acceptable digital evidence are provided in Sec. 4.3.2.

The CSP SHALL determine the acceptability of presented identity evidence for identity proofing based on the evidence characteristics in this section.

The characteristics presented in this section are intended to guide CSPs in determining what is acceptable as identity evidence for the identity proofing process and are not an indication of strength of evidence. Once a CSP determines a particular type of evidence is acceptable, a determination must be made as to its strength, as provided in Sec. 4.3.3.

Characteristics of Acceptable Physical Evidence

Acceptable physical evidence SHALL contain all of the following characteristics:

- The presented document contains the printed name of the applicant. (See Sec. 10.1 - Equity and Resolution - for guidance on dealing with a printed name that varies from the applicant’s claimed identity.)

- The presented document contains at least one printed reference number.

- The presented document contains the printed name of the issuer of the document.

- The issuer of the document performed identity proofing of the applicant prior to issuing the document.

- There is reasonable assurance that the document was delivered to the intended person.

Characteristics of Acceptable Digital Evidence

Acceptable digital evidence SHALL contain all of the following characteristics:

- The presented digital evidence contains the name of the applicant as the subject of the digital information or account. (See Sec. 10.1 - Equity and Resolution - for guidance on dealing with a name on digital evidence that varies from the applicant’s claimed identity.)

- The presented digital evidence contains at least one reference (e.g., account number) or sufficient attributes to bind the digital information to the applicant.

- The presented digital evidence contains the name of the issuer of the digital information.

- The issuer of the digital evidence performed identity proofing of the applicant prior to issuing the digital evidence.

- There is reasonable assurance that the digital evidence was delivered or made accessible to intended person.

- If applicable, the presented digital evidence can be verified through authentication at an AAL or FAL commensurate with the assessed IAL.

Evidence Strength Requirements

This section defines the requirements for identity evidence at each strength. Strength of identity evidence is determined by three aspects: 1) the issuing rigor; 2) the ability to provide confidence in validation, including accuracy and integrity of attributes; and 3) the ability to provide confidence in the verification of the applicant presenting the evidence. Evidence at all levels of strength must be current and unexpired.

Fair Evidence Requirements

In order to be considered FAIR, identity evidence SHALL meet all the following requirements:

- The issuing source of the evidence confirmed the claimed identity through an identity proofing process.

- It can be reasonably assumed that the evidence issuing process would result in the delivery of the evidence to the person to whom it relates.

- The evidence contains at least one reference number, a facial portrait, or sufficient attributes to uniquely identify the person to whom it relates.

- The evidence has not expired or it expired within the previous six (6) months, or it was issued within the previous six (6) months if it does not contain an expiration date.

Strong Evidence Requirements

In order to be considered STRONG, identity evidence SHALL meet all the following requirements:

- The issuing source of the evidence confirmed the claimed identity through written procedures designed to enable it to form a reasonable belief that it knows the real-life identity of the person. Such procedures are subject to recurring oversight by regulatory or publicly-accountable institutions. For example, the Customer Identification Program guidelines established in response to the USA PATRIOT Act of 2001 or the [RedFlagsRule], under Sec. 114 of the Fair and Accurate Credit Transaction Act of 2003 (FACT Act).

- There is a high likelihood that the evidence issuing process would result in the delivery of the evidence to the person to whom it relates.

- The evidence contains a reference number or other attributes that uniquely identify the person to whom it relates.

- The evidence contains a facial portrait or other biometric characteristic of the person to whom it relates.

- The evidence includes physical security features that make it difficult to copy or reproduce.

- The evidence includes an expiration date and is unexpired.

Superior Evidence Requirements

In order to be considered SUPERIOR, identity evidence SHALL meet all the following requirements:

- The issuing source of the evidence confirmed the claimed identity by following written procedures designed to enable it to have high confidence that the source knows the real-life identity of the subject. Such procedures are subject to recurring oversight by regulatory or publicly accountable institutions.

- The issuing source visually identified the applicant and performed further checks to confirm the existence of that person.

- The issuing process for the evidence ensured that it was delivered into the possession of the person to whom it relates.

- The evidence contains at least one reference number that uniquely identifies the person to whom it relates.

- The evidence contains a facial portrait or other biometric characteristic of the person to whom it relates.

- The evidence includes digital information that is cryptographically signed.

- The evidence includes physical security features that make it difficult to copy or reproduce.

- The evidence includes an expiration date and is unexpired.

Identity Evidence and Attribute Validation

The CSP SHALL validate all identity evidence collected to meet evidence collection requirements and all core attribute information required by the CSP identity service.

Evidence Validation

The CSP SHALL validate the authenticity, accuracy, and currency of presented evidence by:

- Confirming the evidence is in the correct format and includes complete information for the identity evidence type.

- Confirming the evidence is not counterfeit and that it as not been tampered with.

- Confirming any security features.

The CSP SHALL validate that the evidence is current through confirmation that its expiration date has not passed or that evidence without an expiration date was issued within the previous six (6) months.

The authenticity and accuracy of identity evidence or attribute information that is cryptographically protected can be validated through verification of the digital signature on the evidence or the attribute data objects. The CSP SHALL use the public key of the issuing authority of the evidence to verify digitally signed evidence or attribute data objects.

Attribute Validation

All core attributes, whether obtained from identity evidence or applicant self-assertion, must be validated. This subsection provides guidance on acceptable methods for validating evidence and collected attributes.

Evidence and Attribute Validation Methods

Acceptable methods for validating presented evidence include:

- Visual and tactile inspection by trained personnel for in-person identity proofing,

- Visual inspection by trained personnel for remote identity proofing,

- Automated document validation processes using appropriate technologies,

- Validation of attributes contained on the evidence with an authoritative or credible source.

- Verification of the digital signature protecting digital evidence or attribute data objects using the public key of the issuing authority of the evidence.

Validation Sources

Core attributes that are contained on identity evidence that has been validated according to Sec. 4.3.4.1 can be considered validated, in which case no further validation is required.

An authoritative source is an entity that can provide or validate the accuracy of identity attribute information through one or more of the following characteristics. An authoritative source:

- Is the original source of the identity attribute(s); or

- Is the issuer of identity evidence containing identity attribute information and the issuer confirmed the claimed identity through documented identity proofing processes that are subject to recurring oversight by regulatory or publicly accountable institutions, such as the Customer Identification Program guidelines established under the [PatriotAct]; or

- Collected and validated attribute information through an identity proofing process that can confirm the claimed identity through direct interaction with individuals (either in-person or remotely); or

- Has access to evidence and attribute information that can be traced to the issuing source of a piece of identity evidence.

A credible source is an entity that can provide or validate the accuracy of identity evidence and attribute information through one or more of the following characteristics. A credible source:

- Has access to attribute information that was validated through an identity proofing process; or

- Has access to attribute information that can be traced to an authoritative source; or

- Maintains identity attribute information obtained from multiple sources that is checked for data correlation for accuracy, consistency, and currency.

Identity Verification

The goal of identity verification is to confirm and establish a linkage between the claimed identity and the real-life existence of the applicant engaged in the identity proofing process.

Identity Verification Methods

The CSP SHALL verify the linkage of the claimed identity to the applicant engaged in the identity proofing process through one or more of the following methods, depending on the IAL identity verification requirements presented in Sec. 5.

- Enrollment code verification as specified in Sec. 5.1.6.

- In-person physical comparison. The CSP operator and applicant interact in person for the identity proofing event. The CSP operator performs a physical comparison of the facial portrait presented on identity evidence to the face of the applicant engaged in the identity proofing event.

- Remote (attended and unattended) physical facial image comparison. The CSP operator performs a physical comparison of the facial portrait presented on identity evidence to the facial image of the applicant engaged in the identity proofing event. The CSP operator may interact directly with the applicant during some or all of the identity proofing event (attended) or may conduct the comparison at a later time (unattended) using a captured video or photograph and the uploaded copy of the evidence. If the comparison is performed at a later time, steps are taken to ensure the captured video or photograph was taken from the live applicant present during the identity proofing event.

- Automated biometric comparison. Biometric system comparison may be performed for in-person or remote identity proofing events. The facial portrait, or other biometric characteristic, contained on identity evidence is compared by an automated biometric comparison system to the facial image photograph of the live applicant or other biometric live sample submitted by the applicant during the identity proofing event. The automated biometric comparison system uses a mathematical algorithm for the comparison.

- Control of a digital account. An individual is able to demonstrate control of a digital account (e.g., online bank account) or signed digital assertion (e.g., verifiable credentials) through the use of authentication or federation protocols. This may be done in person through presentation of the credential to a device or reader, but is more likely to be done during remote identity proofing sessions.

Identity Assurance Level 要件

This section is normative.

本セクションはIdentity ProofingとEnrollmentのサービスを運営するCSPに対する要件を提供する。この要件には各IALのIdentity Proofingの要件が含まれる。本セクションでは、自分達でIdentityサービスを提供するか外部のCSPを用いるかどうかにかかわらず、連邦機関向けの追加の要件も含んでいる。

一般的な要件

本セクションの要件は、任意のIALでIdentity Proofingを実施するすべてのCSPに適用される。

Identity Service Documentation and Records

CSPは、定義されたIALを達成するために実装されているすべてのIdentiy Proofingプロセスを詳細化するPractice Statementに従って、オペレーションを実施するものとする(SHALL)。Practice Statementは少なくとも次の内容を含むものとする(SHALL):

- それぞれの提供されたIALにおいて CSP がApplicantのIdentity Proofingを行うために従う特定のステップを含む、完全なサービスの説明。

- CSPが受け入れる、Evidence強度要件を満たすためのIdentity Evidenceの種類。

- 該当する場合、必要なIdentity Evidenceを所有していないApplicant個人が、Identity Proofingプロセスを完了するための代替手法 [^alternatives]。

- CSP が Core Attributesであると見なす Attribute。Core Attributesには、CSP が Identity Resolutionを行うために必要な最小限のAttributeのセットのほか、Identity Proofing、詐欺の軽減、法律または法的プロセスの遵守、あるいはAttribute Assertionを介したRelying Party(RP)への伝達を目的とし、CSPが収集、Validateする追加のAttributeを含んでいる。

- Identity Proofingのエラーに対処するための CSP のポリシーとプロセス。

- 疑わしい、あるいは確認済みの不正なアカウントを識別し、RPや影響をうける個人に対して伝達するための、CSP のポリシーとプロセス。

- サービス変更(例:データソース、統合ベンダー、またはBiometricアルゴリズムの変更)を管理し、RP に伝達するための、 CSP のポリシー。

- 定期的な見直しのタイミングと、更新されたプライバシーリスク評価をトリガーする具体的な条件を含む、プライバシーリスク評価の実施に関するCSPのポリシー(セクション 5.1.2 を参照)

- 定期的な見直しのタイミングと、定期外の見直しをトリガーする具体的な条件を含む、潜在的なEquityへの影響を判断するための評価を実施に関するCSPのポリシー(Sec. 5.1.3 参照);更に、

営業停止

- CSP は、その業務を停止するときのポリシーと計画を文書化するものとする(SHALL)。

- この計画には、CSP のIdentityサービスが保持要件の対象であるかどうか、さらに保持期間中に機微データ (Identity Attribute、Subscriberアカウント内に含まれる情報や、監査ログに含まれる情報)をどのように保護するかどうか含まれるものとする(SHALL)。

- 要求される保持期間の終了時に、CSP はすべての機微データを完全に廃棄または破壊する責任を負うものとする(SHALL)。

不正行為の緩和策

- CSP は、不正行為の緩和策(例:Applicantのデバイス特性の調査、行動特性の評価、デスマスターファイル ([DMF] などの重要統計情報リポジトリの確認)を使用してIdentity Proofingの信頼性を高めるものとする(SHALL)。

- CSP が不正行為の緩和策を使用する場合、CSP はこれらの緩和策についてプライバシーリスク評価を実施するものとする(SHALL)。

- そのようなアセスメントでは、何らかのプライバシーリスクの緩和策(例:リスクの受容、転嫁、保持の制限、使用制限、通知)またはその他の技術的な緩和策(例:暗号化)が含まれ、これらのガイドラインに従って文書化されなければならない。

[^alternatives]。Applicant Representativeがいるかどうかに関わらず、Trusted Refereeの使用は1つのオプションである。補足的なIdentity Evidenceのタイプについては、セクション 5.1.9 を参照すること。

一般的なプライバシー要件

次のプライバシー要件は、任意のIALでIdentityサービスを提供するすべてのCSPに該当する。

プライバシーリスク評価

- CSP は、Identity ProofingとEnrollmentに用いるプロセスについて、プライバシーリスク評価を実施し、 文書化しなければならない 1 (SHALL)。プライバシーリスク評価は少なくとも次に関連するリスクを評価するものとする(SHALL):

- Identity ProofingとEnrollmentを目的とした、PII のあらゆる処理(Identity Attribute、Biometrics、画像、ビデオ、スキャン、またはIdentity Evidenceのコピーなど)。

- ここで指定されている必須要件を超えて、ApplicantのIdentityをVerifyするために CSP が取る追加のステップ。

- 法律または法的手続きに遵守する場合を除き、Identity ProofingとEnrollmentのスコープ外で行われる、PII に対する任意の処理。

- Identityレコードおよび PII の保持スケジュール。さらに、

- CSP に代わってサードパーティサービスが処理するあらゆるPII。

- プライバシーリスク評価の結果に基づいて、CSP は、自らが処理する PII の Disassociability、Predictability、Manageability、Confidentiality (機密性)、Integrity (完全性)、および Availability (可用性) を維持するために講じる手段を文書化するものとする(SHALL)。このような措置を決定する際、CSP は NIST Privacy Framework [NIST-Privacy] および NIST Special Publication [SP800-53] を参考にするものとする(SHALL)。

- CSP は、PII の処理に影響を与えるIdentityサービスの変更を行う場合は、いつでもプライバシーリスクを再評価し、プライバシーリスク評価を更新しなければならない。

- CSP は、Practice Statementに記載されているとおり、定期的にプライバシーリスク評価をレビューし、 PII の処理に関連する最新のリスクを正確に反映するようにしなければならない。(SHALL)

- CSP は、そのサービスを使用するすべての組織に対して、プライバシーリスク評価のサマリーを提供できる状態にするものとする(SHALL)。そのサマリーは、当該組織がデューディリジェンスを行えるように、十分な詳細であるものとする(SHALL)。

追加のプライバシー保護策

- PII のProcessingは、Claimed Identityの実在性をValidateし、Claimed IdentityをApplicantに関連付け、RPに対しては認可の判断に利用するAttributeを提供するために、必要最低限のものに限られるものとする(SHALL)。

- CSP は、Sec. 5.1.2 のプライバシー要件に従って、Identity Resolutionに必要な場合に社会保障番号 (SSN) をAttributeとして収集してもよい(MAY)。加えて、CSP は、SSN データの拡散と保持を制限するために、プライバシー保護技術(例:完全なAttribute値そのものではなく、派生したAttribute値を送受信)を実装するものとする(SHALL)。SSN を把握していることは、Identity Evidenceと見なされないものとする(SHALL NOT)。

- 収集時に、CSP は、Identity Proofingに必要なAttributeを収集する目的をApplicantに対して明示的に通知するものとする(SHALL)。目的としては、そのようなAttributeがIdentity Proofingプロセスを完了するために任意であるか必須であるかどうか、CSPがApplicantに対して作成するSubscriberアカウントに保存するつもりの具体的なAttributeおよび他の機微データ、Attributeを提供しない場合の結果、そして何らかのレコード保持要件がある場合はその詳細などが含まれる。

- CSP は、Applicantの苦情およびIdentity Proofingに起因する問題を救済するためのメカニズムを提供するものとする(SHALL)。これらのメカニズムは、Applicantが見つけやすく、利用しやすいものであるものとする(SHALL)。CSP は、苦情または問題の解決を達成するために、そのメカニズムが効果的であるかをアセスメントするものとする(SHALL)。

一般的な Equity 要件

Equityの向上というゴールをサポートし、全体的なリスク評価プロセスの一環で、CSP はそのIdentityサービスの要素をアセスメントして、あるグループのメンバーが他のグループと比較して、不公平な Access 、処遇、あるいは結果になる可能性があるプロセスまたは技術を特定するものとする(SHALL)。 不公平な Access あるいは結果となりえるIdentity Proofingプロセスおよび技術の非網羅的なリストについては、Sec. 10を参照すること。

大統領令 13985 [EO13985] は、Advancing Racial Equity and Support for Underserved Communities Through the Federal Government として、政府プログラムと政策が有色人種およびその他十分な便益を享受できていないグループのための機会および便益に対する組織的障壁を存続させてしまっていないかどうか、その程度がどれほどであるか、評価するよう各連邦機関に求めていることに注意すること。

Access 、処遇、結果の不公平のリスクを評価する場合、以下の要件が適用される。

- リスク評価の結果に基づいて、CSP は、不公平な Access 、処遇、または結果を生じる可能性を軽減するために講じる措置を文書化するものとする(SHALL)。

- CSP は、プロセスまたは技術に影響を与えるIdentityサービスの変更を行う場合は、公平な Access 、処遇、または成果に対するリスクを再評価するものとする(SHALL)。

- CSP は、そのサービスに関連する現在のリスクを正確に反映するように、公平な Access 、処遇、または成果に対するリスクを定期的に再評価するものとする(SHALL)。

- CSP は、これらのリスク評価へのApplicantの参加を義務付けることはしないものとする(SHALL NOT)。

- CSP は、不公平な Access 、処遇、または結果に関連するリスクの評価結果、および関連する軽減策を、そのサービスを使用するすべての組織または個人が利用できるようにするものとする(SHALL)。

- CSP は、その評価結果も一般に公開するものとする(SHALL)。

一般的なセキュリティ要件

- 第三者が関与する Transaction を含め、Identity Proofingプロセス内の各オンライン Transaction は、Authenticated Protected Channel を介して行うものとする(SHALL)。

- Identity Proofingプロセスの一環として収集されたIdentity Attributeのフォームのすべての PII は、情報の Confidentiality (機密性) と Integrity (完全性) を確保するために保護されるものとする(SHALL)。

- CSP は、NIST リスク管理フレームワーク [NIST-RMF] に従ってそのIdentityサービスの運用に関連するリスクを評価し、適切なベースラインセキュリティコントロールを適用するものとする(SHALL)。

連邦機関向けの追加要件

以下の要件は、連邦機関が独自のIdentityサービスを運用するか、Identityサービスの一部として外部 CSP を使用するかどうかに関係なく、連邦機関に適用される。

- 機関は、Senior Agency Official for Privacy(SAOP)と協議し、Identity Proofingを行うためのBiometricsを含む PII の収集が、Privacy Actの要件を発動するかどうかを決定する分析を行うものとする(SHALL)。

- 機関は SAOP と協議して、Identity Proofingを行うためのBiometricsを含む PII の収集が 2002 年のE-Government Act [E-Gov] の要件を発動するかどうかを決定する分析を実施するものとする(SHALL)。

- 機関は、該当する場合、そのような収集を対象とするSystem of Records Notice(SORN)を公開するものとする(SHALL)。

- 機関は、該当する場合、当該収集を対象とするプライバシー影響評価(PIA)を公開するものとする(SHALL)。

- 機関は、ダイバーシティー、Equity、インクルージョン、およびアクセシビリティ(DEIA)を担当する上級職員、事業所、または統治機関と協議し、サービスを受けるすべての集団のニーズを満たすためにIdentity Proofingサービスをどのように設計、調達、および管理すべきかを判断するものとする(SHALL)。

- 機関は、組織内の広報およびコミュニケーションの専門家と協議し、Identity Proofingに関連する要件を含む新しいプロセスの展開または既存のプロセスの更新に伴って、コミュニケーションまたは一般認識戦略を立てるべきかどうかを決定するものとする(SHALL)。これにはサービスに関連する技術の使用方法に関する詳細情報を示す資料、よくある質問(FAQ)ページ、Identity Proofingプロセスに参加するための前提条件(必要なEvidenceなど)、ウェビナー またはその他のライブもしくは録画済み情報 Session 、あるいはユーザー受け入れのサポートや、Applicantに質問、問題、フィードバックを伝える仕組みを提供するその他の媒体を含めることができる。

- 第三者の CSP を使用する場合、機関は、PIA プロセスの一環として CSP のプライバシーリスク評価に依拠する前に、独自のプライバシーリスク評価を実施するか、デューデリジェンスを行う責任を負うものとする(SHALL)。

- 第三者の CSP を使用する場合、機関は、CSP のEquityリスク評価を、自らのEquityリスク評価に組み込むものとする(SHALL)。

Enrollment コード要件

Enrollmentコードは、Applicantが Validate されたアドレスに Access できることを確認するために使用されます。Identity ProofingとEnrollmentが 1 回の Session で完了しない場合、Enrollmentコードは、Enrollmentプロセスを完了する目的で、ApplicantのEnrollmentレコードへの Binding を再確立するために使用することもできる。

以下の要件は、任意の IAL でEnrollmentコードを使用するすべての CSP に適用される。

- Enrollmentコードは、Validate されたアドレス(郵便番号、電話番号、電子メールアドレスなど)に送信されるものとする(SHALL)。

- Applicantは、Identity Proofing手続きを行うために有効なEnrollmentコードを提示するものとする(SHALL)。

- Enrollmentコードは、以下のいずれかから構成されるものとする(SHALL)。

- 少なくとも20ビットのEntropyを持つApprovedな乱数発生器によって生成された6桁のランダムな数字。

- 適切に構築された Session ID(少なくとも64ビットのEntropy)を含む、一意に識別されるアドレスに配信される安全なリンク、または、

- 少なくとも20ビットのEntropyを持つランダムなシークレットを含む機械可読な光学的なラベル(QRコードなど)。

- Enrollmentコードの有効期限は以下の通りとするものとする(SHALL)。

- 米国本土内のValidateされた郵便物の宛先に送付された場合、最大 21 日間有効である。

- 米国本土以外のValidateされた郵便物の宛先に送られた場合は、30日間。

- Validateされたな電話番号(SMSまたは音声)に送信された場合、10分間。

- Validateされたな電子メールアドレスに送信された場合、24時間。

- Enrollmentコードは、Authentication Factorとして使用してはならない(SHALL NOT)。

Identity Proofingの通知要件

Proofing通知は、ApplicantのValidateされたアドレスに送付され、Identity Proofingに成功したことを通知する。 これら通知により、Identity Proofing対象の人物が、Claimed Identityの所有者であるという Assurance を強める。 以下の要件は、任意の IAL での Identity Proofingプロセスの一部としてProofing通知を送信するすべての CSP に適用される。

Proofingの通知は:

- Validateされた記録上のアドレス(郵便番号、電話番号、電子メール・アドレスなど)に送信されるものとする(SHALL)。可能な限り、CSP は、ProofingおよびEnrollmentコードの通知を異なるValidateされたアドレスに送信すべきである(SHOULD)。

- Identityサービスの名前およびIdentity Proofingが完了した日付など、Identity Proofingイベントに関する詳細を含むものとする(SHALL)。

- 受取人がIdenitty Proofingイベントを否認する場合に取るべき行動について、連絡先情報を含む 明確な指示を提供するものとする(SHALL)。

- 組織または CSP が収集する情報のセキュリティおよびプライバシーを保護する方法、およびIdentityサービスのSubscriberとして受信者が負う責任などの追加情報を提供するものとする(SHOULD)。

Biometricsの利用要件

Biometricsとは、個人を認識するために使用できる生物学的及び行動的特徴、すなわち(これらに限定されるわけではないが)指紋、虹彩構造、顔の特徴などに基づく個人の自動認識のことである。このガイドラインで使用されるBiometricデータは、生物学的および行動学的特徴の、capture、storage、またはprocessingのどの段階においても、アナログまたはデジタルで表現されたもののことである。これには、Applicantからの生きたBiometricサンプル(例:顔画像、指紋)、およびEvidenceから得られたBiometricリファレンス (例:運転免許証の顔画像、ID カード上の指紋特徴点テンプレート)が含まれる。Identity Proofingプロセスに適用されるように、CSP はBiometricsを使用して、所定の集団またはコンテキスト内で個人のIdentityを一意に解決し、個人がIdentity Evidenceの正当なSubjectであることをVerifyし、その個人をIdentity EvidenceまたはCredentialの新たな要素と結びつけることができる。

以下の要件は、Identity Proofingプロセスの一部としてBiometricメカニズムを採用する CSP に適用される:

- CSP は、Biometricsのすべての利用について、収集されるBiometricデータが何であるか、その保存方法、加えて適用法と規制に照らしたBiometric情報の削除の方法について明確で公開された情報を提供するものとする(SHALL)。

- CSPは、Biometric情報を収集する前に、すべてのApplicantから明示的にBiometricについての同意を得るものとする(SHALL)。

- CSPは、Biometricについての同意を、Subscriberのアカウントに保管するものとする(SHALL)。

- CSPは、すべてのBiometric情報の削除プロセスとデフォルトの保存期間を文書化し、公開するものとする(SHALL)。

- CSPは、規制、法律、または制定法によって別途制限される場合を除き、個人がいつでも自分のBiometric情報の削除を要求するのを認めるものとする(SHALL)。

- CSPは、すべてのBiometricアルゴリズムについて、独立したエンティティ(例:認定ラボラトリや研究機関)による性能テスト(人口統計グループ間の性能を含む)を実施するものとする(SHALL)。

- すべてのアルゴリズムのテストは、所定の評価様式が、公開されている ISO/IEC 標準との一貫性を有するものとする(SHALL)。

- CSPは、Biometricの使用に際して最低性能基準値を満たすものとする(SHALL):

- 他人受入率(False match rate): 1:10,000 または、さらに優れている。

- 本人拒否率(False non-match rate): 1:10,000 または、さらに優れている。

- CSP は、異なる人口統計学的グループ(人種的背景、性別、民族性など)のApplicantに対して同様の性能特性を提供するBiometricテクノロジーを採用するものとする(SHALL)。人口統計学的グループ間で性能に差があることが判明した場合、CSP は、影響を受ける個人に救済オプションを提供し、性能の差を解消するために迅速に行動するものとする(SHALL)。

- CSPは、すべての性能テストおよび運用テストの結果を公開するものとする(SHALL)。

- CSPは、システムの運用環境およびユーザー母集団と高い類似性のある条件下で、採用したBiometric技術の性能と人口統計学的な影響を評価するものとする(SHALL)。このような評価に実在するユーザーが含まれる場合、ユーザーの参加は任意であるものとする(SHALL)。

- CSPは、すべての性能および運用テストの結果を公開するものとする(SHALL)。

以下の要件は、ApplicantからBiometricの特徴を収集する CSP に適用される:

- CSP は、BiometricはApplicantから収集されたものであり、別の対象から取得したものではないことを保証する方法で、Biometricsを収集するものとする(SHALL)。

- BiometricsをRemote で収集し比較する場合、CSP は、生存する人間が本当にそこに存在していることを確認し、スプーフィングとなりすましの試みを軽減するために、生存検出機能を実装するものとする(SHALL)。

- 対面でBiometricsを収集する場合、CSPはオペレータにBiometricsソース(例:指、顔)にnon-naturalな物質が存在するかどうかを確認させ、Proofingプロセスの一環としてそのような検査を実行するものとする(SHALL)。

Trusted Referees と Applicant References

Access 性を向上させ、オンライン政府サービスへの平等な Access を促進するために、CSP は Trusted Referees を提供する。Trusted Referee は、特定の IAL へのIdentity Proofing要件を満たすことができない個人が、Identity ProofingおよびEnrollmentを円滑に進めるために利用される。そのような個人および人口統計学的グループは次のような個人が例として挙げられる: 必要なIdentity Evidenceを所有せず入手できない個人、障害者、高齢者、ホームレス状態にある人、オンライン・サービスまたはコンピューティング・ デバイスにほとんどまたは全く Access できない個人、銀行口座を持たないあるいはクレジット履歴が限定されている人、Identity盗難被害者、自然災害で避難したまたは影響を受けた個人、および 18 才未満の児童

Trusted Refereeは、自力でIdentity Proofingプロセスを完了できない、または所定の IAL で指定されている要件を満たせない個人のIdentity ProofingおよびEnrollmentを促進するために、リスクに基づく判断を行う訓練を受けて認可された、CSP またはその パートナーの代理人である。

加えて、Identity ProofingプロセスへのApplicantの積極的な参加を妨げる、あるいは不可能にする状況が存在する場合がありうる。そのような状況は、身体的または精神的な制限、障害、入院、あるいはIdentity Proofingへの積極的な参加を困難にする他の一時的または恒常的な状況によるものである可能性がある。Applicant Reference は、Applicantの特定の状況を裏付け、Identity ProofingプロセスにおいてApplicantを積極的に支援することを想定している。

Applicant Referenceとは、ApplicantがIdentity Proofing要件を満たすことを支援するために、ApplicantのIdentity Proofingに参加する個人をいう。このような支援には、Applicantの状況を裏付けることや、Identity Proofingプロセス完了のためにApplicantを積極的に支援することが含まれる。Applicant Referenceは CSP の代理人ではないが、ApplicantのIdentity ProofingおよびEnrollmentを円滑に進めるために、通常はTrusted Refreeと連動する。Applicant Referenceから提供された情報は、ApplicantのIdentity Proofingで使用され、依拠されることがあるため、Applicant Referenceは、Applicantと同等以上の IAL でIdentity Proofingされる。Applicant Referenceの役割は、Identity Proofingプロセスを円滑に進めることに限定されており、Applicant Referenceは、RP とのTransactionにおいてSubscriberを代理する権限を持たない。指定された IAL での Identity Proofing要件を満たすことができるApplicantにとって、単に物理的、技術的、言語翻訳または他の類似の支援を提供する個人は、Applicant Referenceとはみなされず、Identity Proofingを必要としない。

Trusted Referees の要件

CSPは、IAL 1および2で、Remote で実施するIdentity Proofingにおいて、Trusted Refereeを利用するオプションを提供するものとする(SHALL)。

以下の要件は、Trusted Refereeが提供される場面において、その利用に適用される:

- CSP は、Sec. 5.1.1 で指定するように、Trusted Refereeの使用に関するポリシーと手続きを、Practice Statementの一部として文書で確立するものとする(SHALL)。

- CSP は、Applicant固有の状況に基づいてApplicantのIdentity Proofingが成功するよう、リスクベースの判断を行うためにTrusted Refereeを訓練するものとする(SHALL)。

- CSP は、Trusted Refereeサービスが利用できるかどうか、さらに当該サービスをどのように得ることができるのかについて、公に通知するものとする(SHALL)。

Applicant References の要件{#ApplicantRefs}

CSPはApplicant Referenceの利用を許可すべきである(SHOULD)。

以下の要件は、任意のIALにおいてApplicant Referenceの利用に対して適用される:

- CSP は、Applicant Referenceを使用するための方針と手続きを、Sec. 5.1.1 で指定されているように、Practice Statementの一部として文書で確立するものとする(SHALL)。

- CSPは、Applicantに実施する予定のものと同じまたはより高いIALにおいてApplicant ReferenceをIdentity Proofingするものとする(SHALL)。

- CSP がApplicant Referenceの使用を許可する場合、CSP はApplicant Referenceの許容範囲およびReferenceとApplicantの関係要件について、公に通知するものとする(SHALL)。

Requirements for Interacting with Minors

以下の要件は、任意のIALでIdentity Proofingサービスを未成年者に対して提供するすべてのCSPに対して適用される:

- CSP は、特定の IAL のEvidence要件を満たせない可能性のある未成年者のIdentity Proofingの方針および手順について、Practice Statementの一部として文書で確立するものとする(SHALL)。

- 13 歳未満の個人とやり取りする際に、CSP は 1998 年のChildren’s Online Privacy Protection Act [COPPA] に確実に準拠するものとする(SHALL)。

- CSP は、18 歳未満の個人とやり取りする際に、Applicant Referenceの使用をサポートするものとする(SHALL)。

Identity Proofing プロセス

本書はいくつかの異なるIdentity Proofing手法に適用する要件を定める。取りうる手法は次を含む:

- 完全自動化されたRemote プロセス。

- CSPオペレータ支援によるRemote プロセス

- 自動化されたRemote プロセスとオペレーター支援によるRemote プロセスの組み合わせ。

- Applicantとの対面による物理的な対話プロセス、および

- IAL3 Supervised Remote Identity Proofingプロセス

IAL1 および IAL2 でのIdentity Proofingは、これらのプロセスのいずれも使用することができるが、 IAL3 では、Applicantとの直接の物理的対話または IAL3 監視下にあるRemote Identity Proofingを必要とする。

以下のセクションでは、各 IAL でのIdentity Proofingに関する要件を示す。

Identity Assurance Level 1

IAL1 では、Remote および対面でのIdentity Proofingを認めている。IAL1 における Identity Proofing プロセスは、悪意のあるアクターによる不正な Identity の提示を検出するために、許容される様々な技術を認める一方で、ユーザー受け入れを促進し、偽陰性や申請からの離脱(Identity Proofingを正常に完了しない正当なApplicant)を最小化するものである。注目すべきは、IAL1 において、提供されたEvidenceと顔写真との自動比較などのBiometrics照合の使用は任意であり、そのようなEvidenceの収集が実現不可能な場合や、プライバシーおよびEquityリスクがセキュリティの考慮事項を上回るような場合でも、ProofingおよびEnrollmentを進めることができるということである。

以下の要件は、IAL1においてIdentity ProofingおよびEnrollmentサービスを提供するすべての CSP に適用される。

自動化された攻撃の防御

CSP は、Identity Proofing プロセスに対する自動化された攻撃を防ぐための手段を実装するものとする(SHALL)。許容される手段には、ボットの検出・緩和・管理ソリューション、行動分析、Web アプリケーションファイアウォール設定、およびトラフィック分析が含まれるが、これらに限定されない。

Evidence および Core Attributes の収集要件

Evidence 収集

Remote または対面での Identity Proofing の場合、CSP は Applicant から以下のいずれかを収集するものとする(SHALL)。

- SUPERIOR Evidence 1 つ、または

- STRONG Evidence 1 つ、およびFAIR Evidence 1 つ。

追加 Attribute の収集

ValidateされたEvidenceが Identity Attribute の Source として好ましい。提示された Identity Evidence に、CSP が Core Attributes と考えるすべてのAttributeが含まれていなければ、CSP はApplicantが自己申告するAttributeを収集してもよい(MAY)。

Evidence および Core Attributes の Validation 要件

CSPは、以下のいずれか 1つ の要件に従って SUPERIOR と STRONG の Evidence の真贋を検証するものとする(SHALL)。

- 訓練を受けた担当者による目視検査

- 物理的なセキュリティ機能の Integrity (完全性) を確認する技術の利用、またはEvidenceが詐称されているか不適切に変更されているかを検出することができる技術の利用

- 存在する場合、デジタルセキュリティ機能の Integrity (完全性) を確認する。

CSPは、訓練を受けた担当者による目視検査によって、FAIR Evidenceが本物であることをValidateするものとする(SHALL)。

CSPは、以下の 両方 の方法ですべての Core Attributes を Validate するものとする(SHALL)。

- Evidenceの一部から取得したAttribute(口座番号または参照番号、名前、生年月日など)の正確性を、Authoritativeまたは信頼できるSourceと比較することでValidateする。

- 自己申告のAttributeの正確性を、Authoritativeまたは信頼できるSourceと比較することでValidateする。

さらに Assurance を強めるため、CSP は、さまざまなSourceによってValidateされた Core Attributes を、全体的な一貫性があるかという観点で評価するものとする(SHALL)。

Identity Verification 要件

CSPは、以下のいずれか 1つ の要件に従って Applicant が Claimed IdentityとバインドできるかどうかをVerifyするものとする(SHALL)。

- Applicantの顔との物理的な比較、またはSUPERIORやSTRONG Evidenceに含まれる顔写真とApplicantの顔画像とのBiometrics比較、または

- AAL1 Authenticationまたは AAL1 および FAL1 Federation Protocolを介したデジタルアカウントとの関連性の実証、または

- Applicantが有効なEnrollmentコードを提示してきたことのVerification Sec.5.1.6

Proofing の通知要件

IAL1 での Identity Proofing が正常に完了すると、CSP は Sec. 5.1.7 で指定されているように、Applicantの有効なアドレスにProofing通知を送信するものとする(SHALL)。

Identity Assurance Level 2

IAL1 と同様に、IAL2の Identity Proofingでは、なりすまし攻撃やその他のIdentity Proofingのエラーを軽減しながら、アクセシビリティを最大化するために、Remote および対面でのIdentity Proofingプロセスの両方が認められる。CSPは、Remote でのIAL2 Identity Proofingを、完全に自動化されたプロセス、CSP オペレータが参加するプロセス、またはその 2 つの組み合わせにより、達成することができる。

自動化された攻撃の防御

CSP は、Identity Proofing プロセスに対する自動化された攻撃を防ぐための手段を実装するものとする(SHALL)。許容される手段には、ボットの検出、緩和、および管理ソリューション、行動分析、Web アプリケーションファイアウォール設定、およびトラフィック分析が含まれるが、これらに限定されない。

Evidence および Core Attributes の収集要件

Evidence 収集

Remote または対面での Identity Proofing の場合、CSP は Applicant から以下のいずれかを収集するものとする(SHALL)。

- SUPERIOR Evidence 1 つ、または

- STRONG Evidence 1 つ、およびFAIR Evidence 1 つ。

Attribute の収集

ValidateされたEvidenceが Identity Attribute の Source として好ましい。提示された Identity Evidence に、CSP が Core Attributes と考えるすべてのAttributeが含まれていなければ、CSP はApplicantが自己申告するAttributeを収集してもよい(MAY)。

Evidence および Core Attributes の Validation 要件

CSPは、以下のいずれか 1つ の要件に従って SUPERIOR と STRONG の Evidence の真贋を検証するものとする(SHALL)。

- 訓練を受けた担当者による目視検査

- 物理的なセキュリティ機能の Integrity (完全性) を確認する技術の利用、またはEvidenceが詐称されているか不適切に変更されているかを検出することができる技術の利用

- 存在する場合、デジタルセキュリティ機能の Integrity (完全性) を確認する。

CSPは、以下の方法ですべての Core Attributes を Validate するものとする(SHALL)。

- Evidenceの一部から取得したAttribute(口座番号または参照番号、名前、生年月日など)の正確性を、Authoritativeまたは信頼できるSourceと比較することでValidateする。

- 自己申告のAttributeの正確性を、Authoritativeまたは信頼できるSourceと比較することでValidateする。

さらに Assurance を強めるため、CSP は、さまざまなSourceによってValidateされた Core Attributes を、全体的な一貫性があるかという観点で評価するものとする(SHALL)。

Identity Verification 要件

Remote Identity Proofing

CSPは、以下のいずれか 1つ の要件に従って Applicant が Claimed IdentityとバインドできるかどうかをVerifyするものとする(SHALL)。

- 顔画像など収集したBiometrics特性と、SUPERIORやSTRONG Evidenceに含まれており、関連付けられているリファレンスのBiometricsとの比較、または

- AAL2 Authenticationまたは AAL2 および FAL2 Federation Protocolを介したデジタルアカウントとの関連性の実証

対面での Identity Proofing

CSPは、提示されたSUPERIOR または STRONG Evidenceに含まれる顔写真と、Applicantの顔画像の物理的またはBiometrics比較によって、Applicant が Claimed IdentityとバインドできるかどうかをVerifyするものとする(SHALL)。

Proofing の通知要件

IAL2 での Identity Proofing が正常に完了すると、CSP は Sec. 5.1.7 で指定されているように、ApplicantのValidateされたアドレスにProofing通知を送信するものとする(SHALL)。

Identity Assurance Level 3

IAL3 は、IAL2 で要求される手順にさらなる厳密さを加えたもので、Identity と RP をなりすまし、詐欺、 または他の著しく有害な損害から一層保護するための追加的かつ特定のプロセス(Biometrics情報の 比較、収集、保持の実施を含む)が対象となる。さらに、IAL3 における Identity Proofingは、対面で行われる(ただし Sec. 5.5.8に定義される Supervised Remote Identity Proofingを含む)。

自動化された攻撃の防御

CSP は、Identity Proofing プロセスに対する自動化された攻撃を防ぐための手段を実装するものとする(SHALL)。許容される手段には、ボットの検出、緩和、および管理ソリューション、行動分析、Web アプリケーションファイアウォール設定、およびトラフィック分析が含まれるが、これらに限定されない。

Evidence および Core Attributes の収集要件

Evidence 収集

CSP は以下のいずれかに従い、ApplicantからEvidenceを収集するものとする(SHALL)。

- SUPERIOR Evidence 2 つ、または

- SUPERIOR Evidence 1 つ、およびSTRONG Evidence 1 つ、または

- STRONG Evidence 2 つ、およびFAIR Evidence 1 つ

Attribute の収集

ValidateされたEvidenceが Identity Attribute の Source として好ましい。提示された Identity Evidence に、CSP が Core Attributes と考えるすべての Attribute が含まれていなければ、CSP はApplicant が自己申告する Attribute を収集してもよい(MAY)。

Validation 要件

Evidence Validation 要件

CSPは、暗号セキュリティ機能の Integrity (完全性) を確認し、何らかのDigital SignatureをValidateすることによって、SUPERIOR Evidence の真贋を検証するものとする(SHALL)。

CSPは、以下のいずれか 1つ の要件に従って STRONG の Evidence の真贋を検証するものとする(SHALL)。

- 訓練を受けた担当者による目視検査

- 物理的なセキュリティ機能の Integrity (完全性) を確認する技術の利用、またはEvidenceが詐称されているか不適切に変更されているかを検出することができる技術の利用

- 存在する場合、デジタルセキュリティ機能の Integrity (完全性) を確認する。これには、発行者のDigital SignatureのValidationが含まれる。

Core Attributes Validation 要件

CSPは、以下の 両方 の方法ですべての Core Attributes を Validate するものとする(SHALL)。

- Evidenceから、あるいは自己申告で取得したAttributeの正確性を、Authoritativeまたは信頼できるSourceと比較することでValidateする。

- 前述したような方法で、提示されたデジタルEvidenceの暗号機能をValidateする。

さらに Assurance を強めるため、CSP は、さまざまなSourceによってValidateされた Core Attributes を、全体的な一貫性があるかという観点で評価するものとする(SHALL)。

Identity Verification 要件

CSPは、以下のいずれか 1つ の要件に従って Applicant が Claimed IdentityとバインドできるかどうかをVerifyするものとする(SHALL)。

- 顔画像など収集したBiometrics特性と、提示されたSUPERIORやSTRONG Evidenceに含まれており、関連付けられているリファレンスのBiometricsとの比較、または

- 少なくとも AAL2 Authenticationまたは AAL2 および FAL2 Federation Protocolを介したデジタルアカウントとの関連性の実証

Proofing の通知要件

IAL3 での Identity Proofing が正常に完了すると、CSP は Sec. 5.1.7 で指定されているように、ApplicantのValidateされたアドレスにProofing通知を送信するものとする(SHALL)。

Biometricの収集

CSPは、非否認と再Proofingを目的として、Proofing時にBiometricサンプル(例:顔画像、指紋)を収集、記録するものとする(SHALL)

対面での Proofing 要件

IAL3 における対面でのProofingは、以下の 2 つの方法のうち 1つ の方法で実施されるものとする(SHALL)。

- Applicantと CSP オペレーターとの対面での対話、または

- Sec. 5.5.8 IAL3 Supervised Remote Identity Proofing の要件に基づき、オペレータ監視下でのApplicantとのRemote での対話

CSP がどちらの方法を採用するかにかかわらず、IAL3 での Identity Proofing には以下の要件が適用される。

- CSP は、Biometricsソース(例:指、顔)にnon-naturalな物質が存在するかどうかをオペレーターに確認させるものとする(SHALL)。

- CSP は、BiometricがApplicantから収集されたものであり、別の対象から取得したものではないことを保証する方法で、Biometricsを収集するものとする(SHALL)。

IAL3 Supervised Remote Identity Proofing 要件

IAL3 Supervised Remote Identity Proofing は、Applicantとの直接の対話に匹敵するレベルの信頼性とセキュリティを達成することを意図している。

以下の要件は、すべての IAL3 Supervised Remote Identity Proofing Session に適用される。

- CSP は、Identity Proofing Session 全体を監視し、Applicantが Identity Proofing Session 全体にわたって継続的に存在していることを確認するものとする(SHALL)。たとえば、Applicantの高解像度ビデオ伝送を継続的に実施する方法が挙げられる。

- CSP は、Identity Proofing Session の全期間中、Applicantと一緒に生身のオペレータをRemote から参加させるものとする(SHALL)。

- CSP は、Identity Proofing中にApplicantが取ったすべての行動が、Remote のオペレータにはっきりと見えるようにすることを要求するものとする(SHALL)。

- CSP は、EvidenceのすべてのデジタルVerification(例:チップまたは無線技術を介したもの)が、統合されたスキャナおよびセンサ(例:組み込み指紋リーダ)によって実行されることを要求するものとする(SHALL)。

- CSP は、オペレーターが、潜在的な不正行為を検出し、Supervised Remote Proofing Session を適切に実行するためのトレーニング・プログラムの受講を必須とする(SHALL)。

- CSP は、配置される環境に適した物理的な改ざん検出および耐タンパ機能を採用するものとする(SHALL)。例えば、制限エリアまたは信頼できる個人によって監視されている場所にあるキオスクは、ショッピングモールのコンコースなどの半公共エリアにあるものよりも改ざん検出の必要性が低い。

- CSP は、すべての通信が、Mutually Authenticated Protected Channelで行われることを保証するものとする(SHALL)。

Summary of Requirements

表 1 は、各Identity Assurance Levelの要件のサマリーである:

| 要件 | IAL1 | IAL2 | IAL3 |

|---|---|---|---|

| Presense | Remote または 対面 | Remote または 対面 | 対面 または Supervised Remote Identity Proofing |

| Resolution | Resolutionするのに必要な最低限のAttribute | IAL1と同様 | IAL1と同様 |

| Evidence | 1 つの SUPERIOR、または 1 つの STRONG と 1 つの FAIR | 1 つの SUPERIOR、または 1 つの STRONG と 1 つの FAIR | 2 つの SUPERIOR、または 1 つの SUPERIOR と 1 つの STRONG、または 2 つの STRONG と 1 つの FAIR |

| Validation | Evidenceは真贋性、正確性, 最新性の観点でValidateされる。すべての Core Attributes はAuthoritativeまたは信頼できるsourceによってValidateされる。 | IAL1と同様 | IAL1と同様 |

| Verification | Enrollmentコードの提示、またはAAL1かFAL1でのまたはデジタルアカウントへの Access の実証 | Biometrics比較、またはAAL2かFAL2でのデジタルアカウントへの Access ess の実証 | Biometrics比較、またはAAL2かFAL2でのデジタルアカウントへの Access の実証 |

| Biometric Collection | オプション | オプション | 必須 |

-

プライバシーリスク評価の詳細については、NIST プライバシーフレームワークを参照: エンタープライズリスクマネジメントを通じてプライバシーを改善するためのツール https://nvlpubs.nist.gov/nistpubs/CSWP/NIST.CSWP.01162020.pdf ↩

Identity Assurance Level Requirements

This section is normative.

This section provides requirements for CSPs that operate identity proofing and enrollment services, including requirements for identity proofing at each of the IALs. This section also includes additional requirements for Federal Agencies regardless of whether they operate their own identity service or use an external CSP.

General Requirements

The requirements in this section apply to all CSPs performing identity proofing at any IAL.

Identity Service Documentation and Records

The CSP SHALL conduct its operations according to a practice statement that details all identity proofing processes as they are implemented to achieve the defined IAL. The practice statement SHALL include, at a minimum:

- A complete service description including the particular steps the CSP follows to identity proof applicants at each offered assurance level;

- Types of identity evidence the CSP accepts to meet the evidence strength requirements;

- If applicable, alternative ways for an individual applicant who does not possess the required identity evidence to complete the identity proofing process1;

- The attributes the CSP considers to be core attributes. Core attributes include the minimum set of attributes the CSP needs to perform identity resolution as well as any additional attributes the CSP collects and validates for the purposes of identity proofing, fraud mitigation, complying with laws or legal process, or conveying to relying parties (RPs) through attribute assertions;

- The CSP’s policy and process for dealing with identity proofing errors;

- The CSP’s policy and process for identifying and communicating suspected or confirmed fraudulent accounts to RPs and affected individuals;

- The CSP’s policy for managing and communicating service changes (e.g., change in data sources, integrated vendors, or biometric algorithms) to RPs;

- The CSP’s policy for conducting privacy risk assessments, including the timing of its periodic reviews and specific conditions that will trigger an updated privacy risk assessment (see Section 5.1.2);

- The CSP’s policy for conducting assessments to determine potential equity impacts, including the timing of its periodic reviews and any specific conditions that will trigger an out-of-cycle review (see Section 5.1.3); and

Ceasing Operations

- The CSP SHALL document its policy and plan for when it ceases its operations.

- This plan SHALL include whether the CSP’s identity service is subject to retention requirements and how it will protect any sensitive data (including identity attributes, and information contained in subscriber accounts and audit logs) during the period of retention.

- At the end of any required retention period, the CSP SHALL be responsible for fully disposing of or destroying all sensitive data.

Fraud Mitigation Measures

- The CSP SHOULD obtain additional confidence in identity proofing using fraud mitigation measures (e.g., examining the device characteristics of the applicant, evaluating behavioral characteristics, and checking vital statistic repositories such as the Death Master File ([DMF]).